Para actualizaciones recientes, por favor visita la página original

Traducido y publicado en Español por Marc Darkin y Cristina Azcárraga

|

¿Tienes prisa?

|

|

|

|

Introducción

|

|

¡Hola, lectores de Gizmo! Si leéis el primer comentario veréis que habla de Chameleon. Se trata de una herramienta dentro de Malwarebytes capaz de localizar y parar procesos en ejecución con pinta de ser malware y es muy útil contra las alertas de falsas amenazas. Chameleon está en una subcarpeta dentro de la carpeta principal de MalwareBytes. A continuación os pongo los resultados de mis pruebas, que ya publiqué para mis colegas, a los que he hecho algunas modificaciones para presentároslos en un lenguaje más fácil de entender. Todos somos profesionales de las TI, por lo que tenemos tendencia a escribir para nosotros de forma muy distinta a como yo escribiría para los lectores de Gizmo. Más adelante hablo de System Check, que es una falsa alarma bastante repugnante. La próxima vez que actualice el post quiero presentar algunos métodos para eliminar estas amenazas y también análisis de Escáneres de Rootkits. He estado muy liado en el trabajo y hago las pruebas en mis ratos libres, que han sido muy escasos. Pero quería compartir esto con vosotros para que añadáis Chameleon a vuestro lápiz USB. Y después irá MBAM, que es la abreviatura de MalwareBytes' Anti-Malware. Y Rkill, que es otra herramienta para este tipo de procesos que os comentaré más adelante. Los siguientes dos párrafos pertenecen a un escrito para mis compañeros de trabajo: He probado Chameleon con System Check, que es el peor de los falsos programas de alertas que hace que te desaparezca todo. Seguí paso a paso las instrucciones que venían en el primer post del enlace que os doy. Hice clic en la primera casilla, se abrió una pequeña ventana de DOS y entonces procedí a matar los procesos y después, actualicé y ejecuté MBAM. Todo funcionó estupendamente, aunque sufrí un inesperado efecto secundario. Al matar el proceso, creo que también me cargué la capacidad de este “Nuevo y Mejorado” System Check de desactivar las particiones. Reinicié y entré directamente en Windows, aunque consistía en un escritorio negro con todo oculto, ¡pero arrancó! (Tened en cuenta que ejecuté esto justo después de infectarme y probablemente también se reinició mi usuario. Más adelante amplío esto). No lo limpié cuando ejecuté MBAM por primera vez porque John descubrió que se puede ejecutar Chameleon de forma independiente desde un lápiz USB y quería probarlo. Efectivamente copié entera la carpeta de Chameleon y ejecuté el archivo desde ahí. Chameleon funcionó igual de bien que antes, es decir, perfectamente. Así que esto originará una adopción permanente para mi lápiz USB. Esto nos otorga capacidad para parar los procesos de falsas alertas directamente desde el USB y entonces podremos instalar y ejecutar MBAM sin comprometer el sistema. Rkill funciona casi igual, pero es un poco más peligroso cuando está en ejecución. Con el fin de parar procesos en marcha, lo que hace en realidad es cambiarles el nombre. Esto puede ser malo porque ahora MBAM o el programa que estemos usando no encontrará el archivo renombrado. Lo que hago siempre es que anoto la ruta de Rkill y vuelvo a ponerle el nombre original para que MBAM pueda encontrarlo. Tengo otras novedades que me gustaría compartir con vosotros sobre una herramienta que estoy creando y que restablecerá el daño hecho por estos programas de falsas alertas, como el System Check que menciono arriba, que lo que hacen es ocultar todos los menús y carpetas. Lo habría publicado aquí, pero es demasiado extenso. Pondré un enlace para que lo podáis leer si os apetece. Hasta entonces probad Chameleon, será una buena adquisición para cualquier lápiz USB. |

|

Discusión

|

|

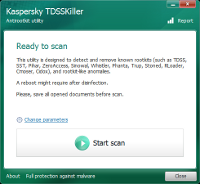

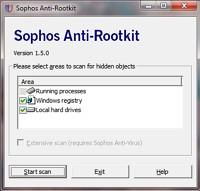

Hay muchos programas anti-rootkit disponibles, muchos de ellos son avanzados y sólo valen para usuarios con experiencia y mentalidad técnica, que estén acostumbrados a manejar ordenadores y sistemas operativos. Sin embargo, hay un par de opciones que no exigen demasiadas habilidades técnicas y que además son muy eficaces.

|

|

|

|

Para usuarios intermedios no puedo recomendar ninguno de esos programas, ya que sin conocimientos informáticos profundos, resultará difícil interpretar los resultados. Incluso a mí me llevó un buen rato comprender los datos. En mi trabajo normalmente no tengo tiempo para consultar la documentación y tengo que actuar con rapidez para restaurar un ordenador y dejarlo en condiciones para trabajar. Sin embargo, si tenemos una infección especialmente complicada, estas herramientas no tienen precio por la cantidad de información que aportan. Prefiero GMER, el proceso de escaneo inicial me parece más sencillo de usar y su tasa de detección es mejor que la de RootRepeal. |

|

|

|

Otros Escáners y Eliminadores de Rootkits

|

|

|

|

Sigue trabajando bien con los rootkits antiguos, pero al ejecutarlo en Windows 7 dio un error, “Incompatible”. Blacklight también es incapaz de detectar los rootkits más modernos y por tanto recomiendo de momento alguna de las otras herramientas. |

|

Además, Prevx Free puede lanzar análisis personalizados desde el menú contextual, así como programar escaneos desde el propio programa. Otro punto a favor es que es muy rápido escaneando. La versión gratuita también ofrece proteger las cookies almacenadas y los registros guardados. Esta versión gratuita tiene también un componente para proteger el navegador, pero sólo ofrece protección personalizada para una única web de tu elección. Encontrarás más protección en Prevx Safe Online, que incluye anti-phishing, protección contra hijacks (secuestros), keyloggers (capturadores de pulsaciones del teclado) y ladrones de cookies de un gran número de webs muy populares, como PayPal o Amazon y por supuesto de una sola web que tú elijas. Lo anterior es la información del anterior editor, la he incluido aunque me gustaría destacar que dadas las limitadas funciones de Prevx Free, lo uso principalmente para detección. Normalmete necesito escanear, detectar y eliminar amenazas con una sola herramienta. Como señalaba antes, mantendré los enlaces a las aplicaciones mencionadas aquí por si os funcionan y son vuestras favoritas. No quiero desanimar a nadie para que deje de usarlos, pero los que peor resultado me han dado están en la sección “Otros Escáneres”; es decir, que no los recomiendo. Si a vosotros os funcionan, estupendo, estaré encantado de leer vuestros éxitos en la sección de comentarios (de la página en inglés). Junto con mi intención de ofrecer ayuda también está recomendarios solo lo que me parece que funciona. Siempre estoy abierto a aprender nuevos métodos y nuevas herramientas. Me encantan y creo fervientemente que nunca son suficientes. En este siempre cambiante mundo de la eliminación de amenazas necesitamos muchas herramientas para detectarlas y eliminarlas. |

|

Enlaces y Productos Relacionados

|

|

Quizá te interese consultar también estos artículos:

|

|

|||||||||||||||||||||||||||

|

|||||||||||||||||||||||||||

|

|||||||||||||||||||||||||||

|

|||||||||||||||||||||||||||

|

Redactor

|

|

Esta categoría de software está a cargo del redactor voluntario shiftygypsy. Los usuarios registrados pueden ponerse en contacto con él para comentarios o preguntas haciendo clic aquí. |

|

Etiquetas

|

|

anti-rootkits, escáner rootkits, eliminar rootkits, escáner rootkits gratuito, eliminar rootkits gratuito, software gratuito, detectar rootkits, quitar rootkits |

Volver al principio del artículo

Premio Freeware de Gizmo al mejor en su categoría

Premio Freeware de Gizmo al mejor en su categoría

We are looking for people with skills or interest in the following areas:

We are looking for people with skills or interest in the following areas: